Wofür brauchst Du eine lokale Verschlüsselung, wenn es gar keinen lokalen Datenträger mehr gibt?

Aber wir "reden hier wahrscheinlich aneinander vorbei!

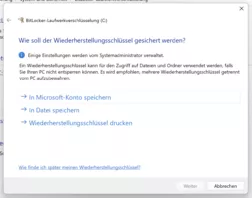

Natürlich müssen die Daten in der Cloud eigentlich verschlüsselt sein.

Werden sie denn aktuell automatisch verschlüsselt?

Lokale Datenträger werden immer von Nöten sein. Irgendwo müssen die Daten ja (zwischen) gespeichert werden, wenn sie lokal verarbeitet werden und sei es nur als Cachevariante. Ansonsten müssten die Endgeräte ja weit über 64GB RAM haben. Die meisten mobilen Endgeräte mit cloudbasierten Systemen (ChromeOS, Android) haben aber nur bis zu durchschnittlich 8GB-16GB RAM und lokalen Datenfestspeicher bis zu 256GB verbaut. Die meisten neuen Smartphones haben dabei nicht mal mehr die Möglichkeit eine SD-Karte einzusetzen. Es soll alles in der Cloud stattfinden. Zudem sollen sich ja auch viele Leute Geräte leisten können. Ergo dürfen die Geräte hardwaretechnisch nicht extrem teuer werden.

Zumindest in allen mir bekannten relevanten Clouds wird verschlüsselt. Apple, Microsoft 365/OneDrive, Google Drive/Google One und Amazon. Apple und Google sind dabei, so denke ich mal sind auf diesem Gebiet keine neuen Mitspieler, sondern alte Vertreter der Cloud-Lösungen mit entsprechenden Erfahrungen. Aber auch Microsoft und Amazon dürften sich da nicht hinter verstecken und sind wichtige Mitspieler auf diesem Gebiet. Gerade Amazon mit ihrer globalen Netz-Infrastruktur.