- Firefox-Version

- *

- Betriebssystem

- *

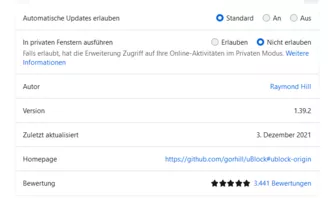

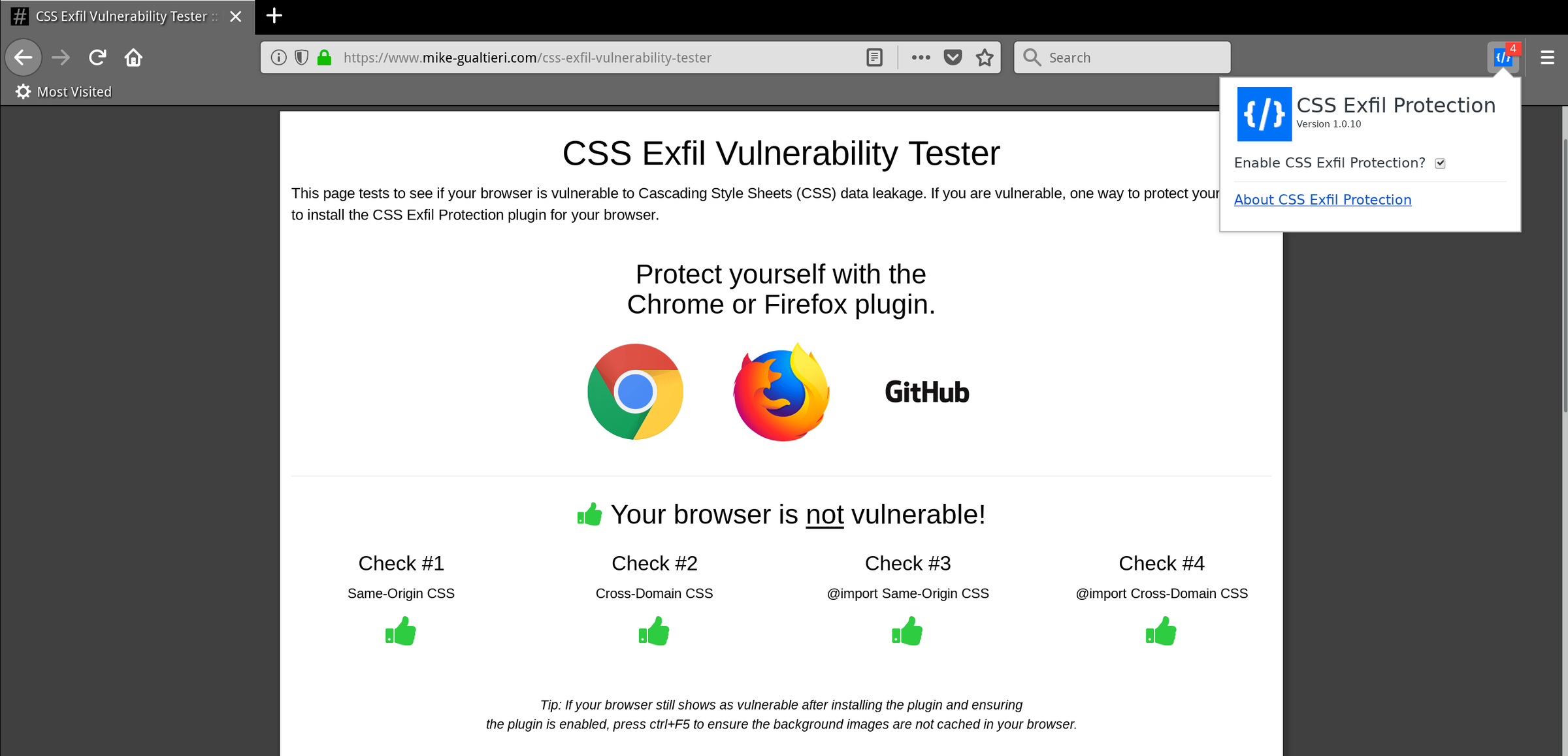

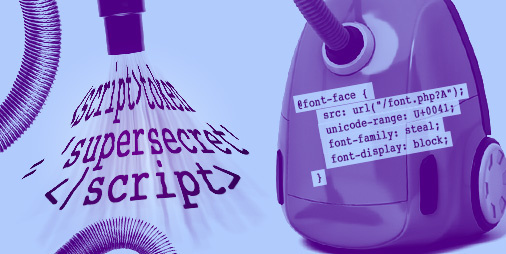

Hinweis für Nutzer von uBlock Origin, denn auch wenn die Probleme bereits behoben sind, sollten Nutzer dieser Erweiterung zumindest wissen, dass uBlock Origin bis vor kurzem anfällig für CSS-Injection-Attacken war. Wir sprechen hier von mehreren Schwachstellen, die sogar soweit gingen, dass über eine Filterliste ein Keylogger gebaut und Passwörter gestohlen werden konnten.

Die Sicherheitslücken wurden am 22. November in der Version für Firefox und am 3. Dezember in der Version für Chrome behoben. Wer noch eine ältere Version von uBlock Origin nutzt, sollte schnellstens aktualisieren.

uBlock, I exfiltrate: exploiting ad blockers with CSS

Ad blockers like uBlock Origin are extremely popular, and typically have access to every page a user visits. Behind the scenes, they're powered by…

portswigger.net