Jetzt nervt nur noch Simple Tab Groups herum mit seinen Benachrichtigungen. Aber ich denke da ist der Autor eh am Ball.

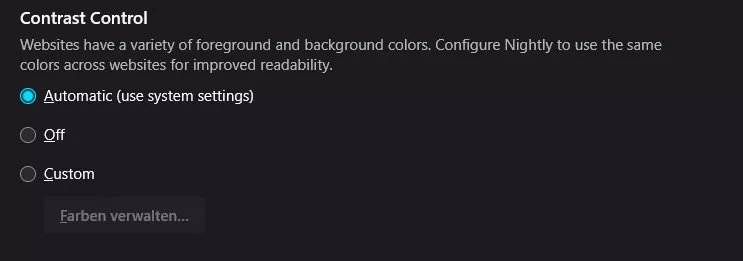

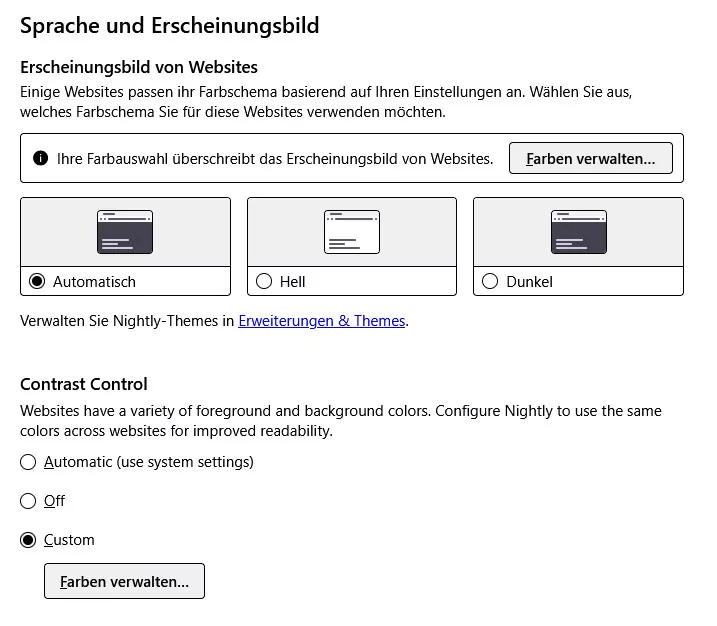

Du meinst vermutlich die Benachrichtigungen darüber, dass die Erweiterung einen Fehler wirft und man den Entwickler benachrichtigen soll. Das ist eine Folge von:

1688743 - menus.remove doesn't return an error when removing a non-existing menu item

RESOLVED (kernp25) in WebExtensions - General. Last updated 2025-01-29.

bugzilla.mozilla.org

Es wäre naheliegend gewesen, aber nein, das steht nicht in Zusammenhang mit Mozillas Arbeit an Tab-Gruppen. Mozilla hat den Entwickler der Erweiterung bereits über die Ursache benachrichtigt.